一个大网络犯罪集团自称为“柠檬集团”(Lemon Group),据称已在将近900万部Android的智能手机、手表、电视和电视盒子上,预装了名为“游击队”(Guerilla)的恶意软件。这一网络集团利用“游击队”来加载附加的恶意负载(malicious payload),拦截短信中的一次性密码,从受感染的设备上设置反向代理,劫持WhatsApp会话等……

根据趋势科技(Trend Micro)的一份报告,在最近的BlackHat Asia 2023会议上,该公司的分析师详细介绍“柠檬集团”(Lemon Group)这个庞大的犯罪组织;报告指出,游击队恶意软件与Triada操作者的通信和网络流量交换有重叠之处,因此,趋势科技认为这两个组织在某个时候曾合作过。Triada是一种银行木马,据说在全球销售的42种低成本中国品牌智能手机型号中被发现预装。

趋势科技指出,他们于2022年2月首次曝光了“柠檬集团”,不久之后,该组织据称以“Durian Cloud SMS”(榴梿云短信)为名重新品牌化。然而,攻击者的基础架构和策略保持不变。

针对不同Android设备制造商

趋势科技的报告解释说:“尽管我们确定了柠檬集团为大数据、营销和广告公司提供服务,但其主要业务涉及利用大数据的来分析大量数据及制造商发货的相关特性、在不同时间点获取不同用户的广告内容,以及带有详细硬件数据的软件推送。”

尽管趋势科技并未详细说明“柠檬集团”如何感染包含“游击队”恶意固件的设备,但他们明确指出,分析师检查的设备已被重新刷写为新的ROM。分析师识别出超过50种不同的ROM,这些ROM受到了恶意软件加载器的感染,并针对不同的Android设备制造商。

什么是游击队恶意软件?

游击队恶意软件的主要插件加载了额外的插件,这些插件专门用于执行特定功能,包括:

短信插件:拦截通过短信接收的WhatsApp、京东和Facebook的一次性密码。

代理插件:从受感染的手机设置反向代理,使攻击者能够利用受害者的网络资源。

Cookie插件:从应用程序数据目录中转储Facebook的Cookies,并将其传输到C2服务器。它还劫持WhatsApp会话,从受感染设备传播不需要的消息。

闪屏插件:在受害者使用合法应用程序时显示侵入式广告。

静默插件:根据指示,从C2服务器安装额外的APK,或者卸载现有的应用程序。安装和应用启动在背景中“静默”进行。

这些功能使得柠檬集团能够建立多样化的货币化策略,包括出售被入侵的账户、劫持网络资源、提供应用安装服务、生成虚假的广告印象、提供代理服务以及短信电话验证账户(PVA)服务。

Google采取反击措施

多年来,Google一直在采取多项安全措施,以应对不断演进针对Android系统的威胁。而预装恶意软件的新问题使得Google不得不允许用户根据通过验证的公共记录检查其操作系统。

如今,Google的Pixel手机和平板电脑用户可以利用Pixel Binary Transparency(像素二进制透明度)功能,以确保其firmware(固件)与经过验证的安装数据相匹配。这一功能允许用户自行检查其设备上,是否安装了可能危及个人数据和智能手机本身安全的恶意软件。

近期,安全研究人员对全球数百万台Android设备预装恶意软件的问题,感到不安。价格较低的手机、平板电脑或其他产品的制造商,可能会使用可疑的Android的固件,从而使骇客得以将恶意代码悄悄地加入到出厂封装的设备中。攻击者还可以破坏开发者的预装应用,而制造商在不知情的状况下,将这些应用包括在其产品中,最终导致用户的信息被窃取或者引诱他们进行昂贵的购买。

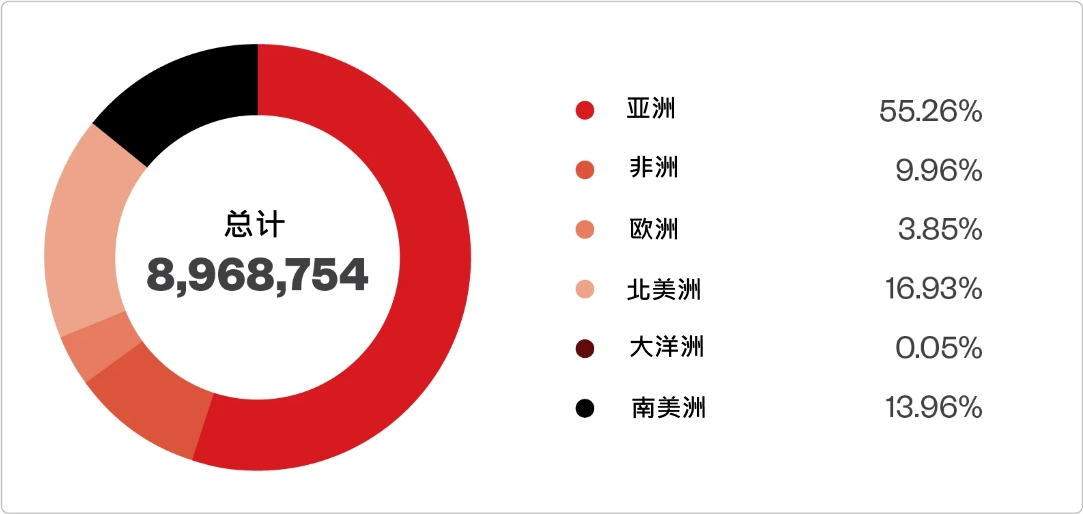

数据显示,这个问题主要影响东欧和东南亚的用户。安全研究人员已经观察到一些Android设备品牌,在其固件安全策略方面存在风险。

Google提供了一个解决方案,即Pixel Binary Transparency,该功能首次在2021年被提及,最近也得到了更详细的解释。基础机制涉及公共加密日志,该日志仔细记录与官方工厂映像相关的元数据。

借助Pixel Binary Transparency,用户能够以数学方式验证其设备上是否存在完美反映Google官方版本的Factory Image。这种巧妙的透明日志,保存了有关这些Factory Image的信息库,使用户可以自主地独立确认其设备的合法性。

Google计划不断改进Pixel Binary Transparency,但目前该功能仅适用于Pixel设备。希望这项功能或类似的工具,能够最终适用于其他Android系统。

目前,避免预装恶意软件或受到感染的Android安装的最佳方法,是购买来自大型、知名品牌如三星和Google的硬件,这些品牌更有可能实施严格的安全措施。

像素二进制透明度如何运作?

Pixel Binary Transparency(像素二进制透明度)充当多层堡垒,从Google Tensor片上系统(SoC)的硬件开始,然后将其保护翼延伸到Android操作系统,一直到强大的数据中心。这种端到端的防御措施,在流动安全方面树立了前所未有的基准,使Pixel手机跃居安全设备的前沿。

Pixel Binary Transparency的一个决定性方面在于其以用户为中心的设计,允许个人亲自验证其设备的神圣性。这使用户能够独立确定他们心爱的Pixel手机是否遭受了任何恶意攻击。这样的验证过程为用户提供了透明度和控制力的完美结合,使他们能够完全掌控自己的设备安全。

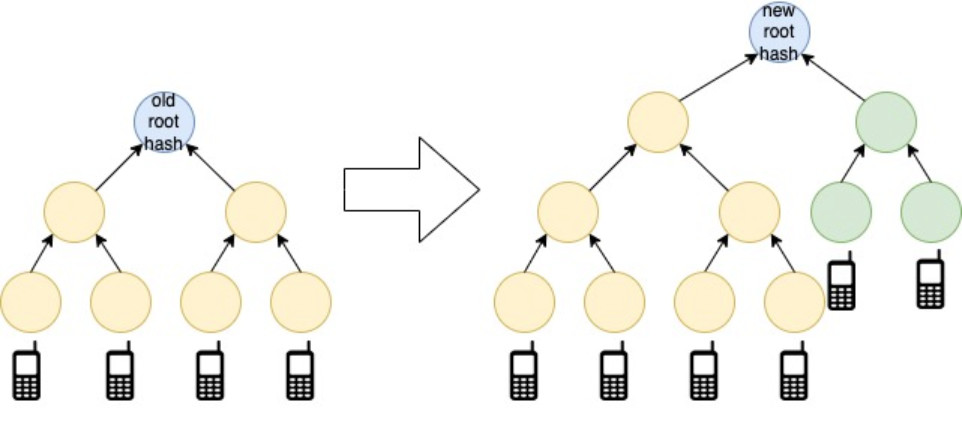

对于那些对内部工作原理感兴趣的人,谷歌揭示了通过利用称为Merkle树的数据结构巧妙制作的像素二进制透明度日志的仅附加性质。 这种结构在区块链、Git、BitTorrent和特定 NoSQL数据库等著名技术中得到了应用。

※图:Trend Micro网站、互联网